Либо хакера не видно, либо слишком поздно…

В процессе взлома хакер пытается либо нанести максимальный вред, либо остаться незамеченным. В обоих случаях хакер пытается получить доступ ресурсам компании (серверам, рабочим станциям, сетевому оборудованию) используя в первую очередь уязвимости в стандартных протоколах. Это и легче и меньше привлекает внимания. Интересными с точки зрения атаки являются протоколы удаленного управления (RDP, SSH) и универсальные протоколы HTTP/S. Зачастую даже проведя успешную разрушительную атаку, хакер оставляет на будущее какие-либо закладки. Это могут быть как специально созданные аккаунты, либо сервисы удаленного управления.

Задача сотрудников ИТ-безопасности компании в максимально короткие сроки проанализировать имеющуюся у них информация, в виде логов систем и понять следующее

- Как был осуществлен взлом

- Какие ресурсы были затронуты

- Какие действия и изменения хакер совершал на захваченных ресурсах

- Оставил ли хакер какие-то закладки или backdoors на ресурсах компании

На все эти действия у сотрудников ИТ-безопасности очень немного времени. Так как повторная атака может быть еще мощнее и успешней.

Основным инструментом анализа действий хакера являются логи систем, процессов и оборудования. Они анализируются либо на местах и, если в организации есть SIEM-система, с помощью нее. Но работа с логами даже в «мирное» время не самый быстрый и удобный с точки зрения человеческого восприятия процесс. А в условиях ограниченности времени и возможности новой атаки — это очень экстремальный процесс:

- Огромное количество логов от различных процессов и систем генерируют много информационного шума

- Хакер будет стараться уничтожить или исказить логи, даже предпринять атаку на саму SIEM-систему. Тогда анализировать будет нечего

- Восстановление картины взлома на основе логов создает высокие требования к квалификации персонала и четкому знанию, как и что работает в ИТ-инфраструктуре.

Поймай меня, если поймешь кто я

Если сравнивать попытку восстановления картины взлома в виртуальном пространстве с реальным «офлайн» пространством, то это аналогично тому, как пытаться визуализировать взлом на основе показаний свидетелей, снятию отпечатков пальцев, обрисовки следов мелом.

В противовес таким мысленным картинкам, есть удобный способ визуализации преступления — это съемка видеокамерами. Четко видно, кто, как и что делал.

Или еще один пример из жизни. При крушении самолета в первую очередь смотрят информацию из «черного ящика», где хранятся изменения параметров самолета, траектория полета, переговоры экипажа и т д. И именно его записи позволяют определить, что произошло.

Для ИТ-инфраструктуры также хотелось бы иметь такой «черный ящик», да еще с видеозаписью. Он позволил бы записать что, кто и как делал в ИТ-инфраструктуре, в удобной для восприятия человека форме.

Посмотри, как это было

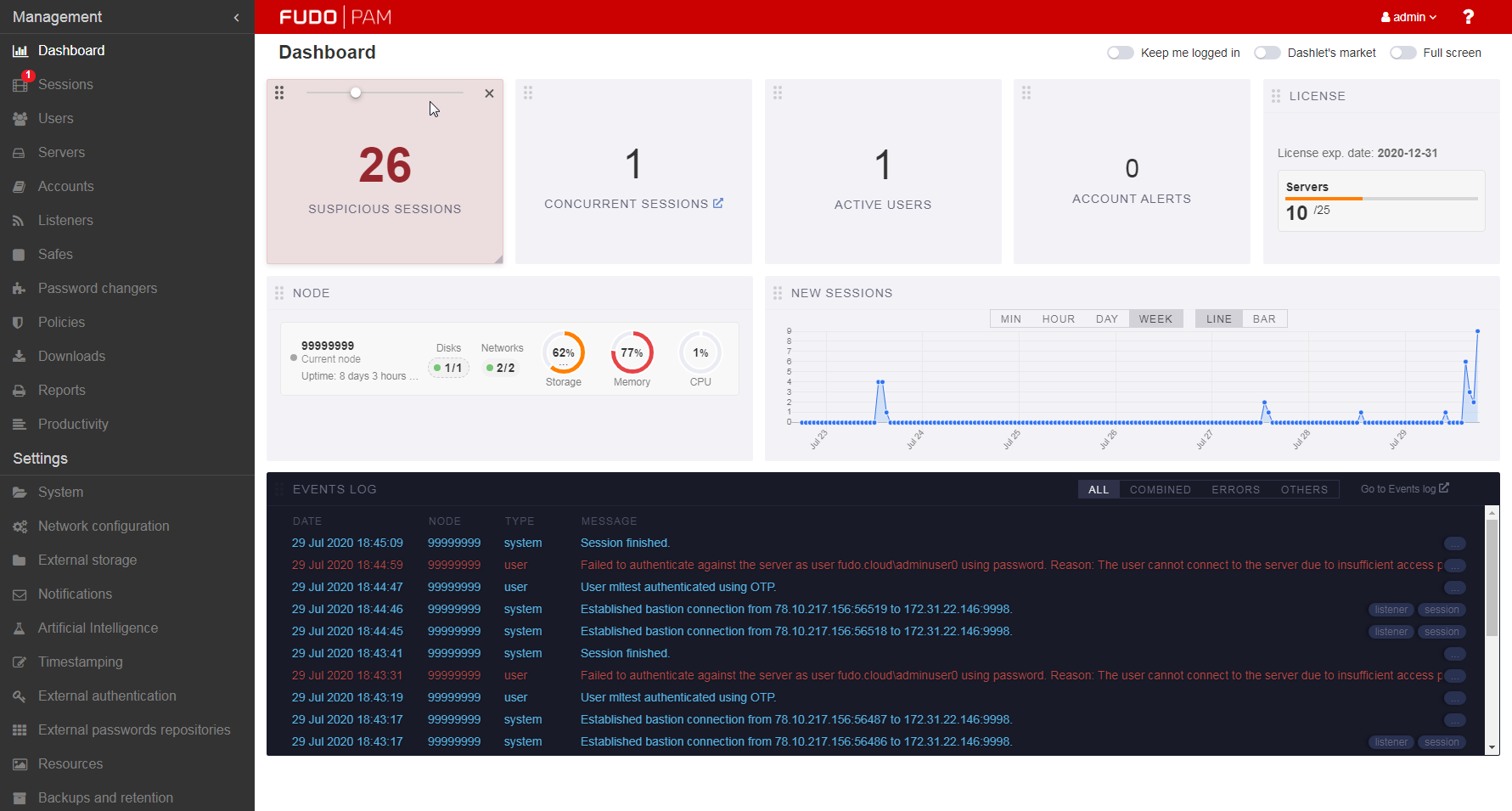

Именно такой вариант решения предлагает Fudo PAM.

Прежде всего запись всех основных протоколов управления и передачи информации:

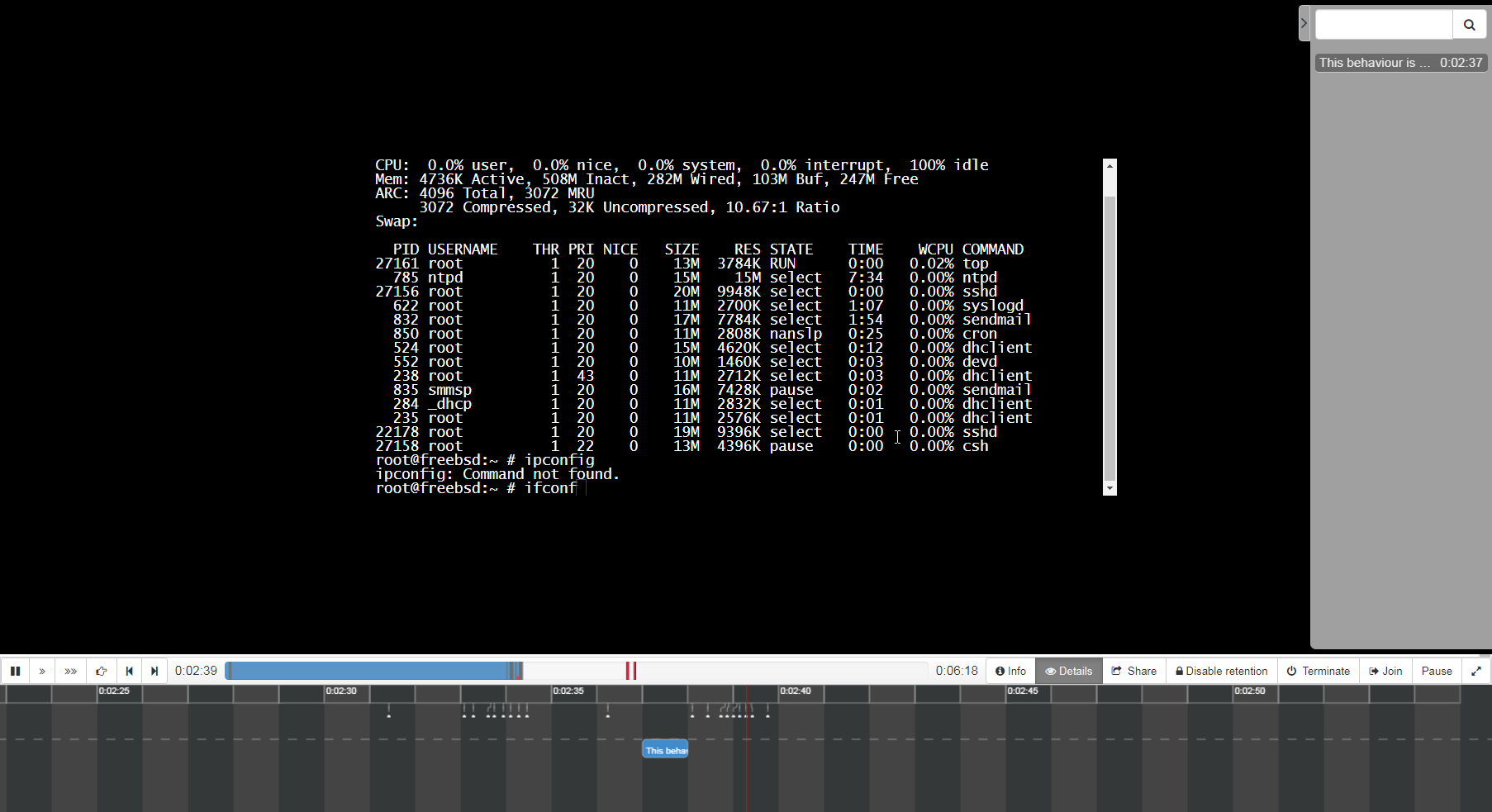

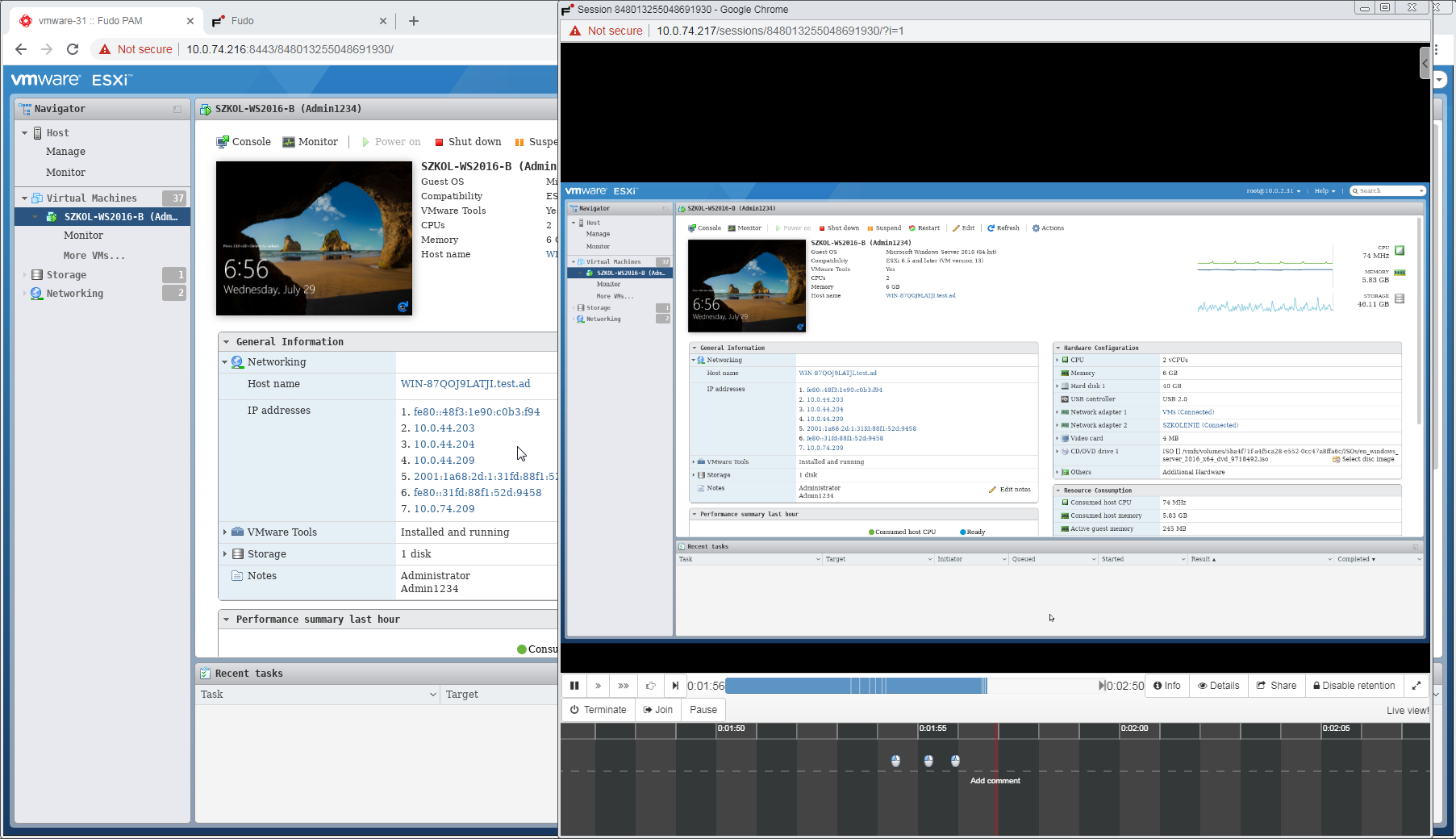

- RDP, VNC — видеозапись и конвертация всего что на экране в текст через OCR-модуль

- SSH, Telnet — видеозапись сессий и команд

- MS SQL, MySQL, Oracle SQL (12.0) — регистрация всех команд и передаваемой информации

- HTTP/S — видеозапись сессий и передаваемой информации

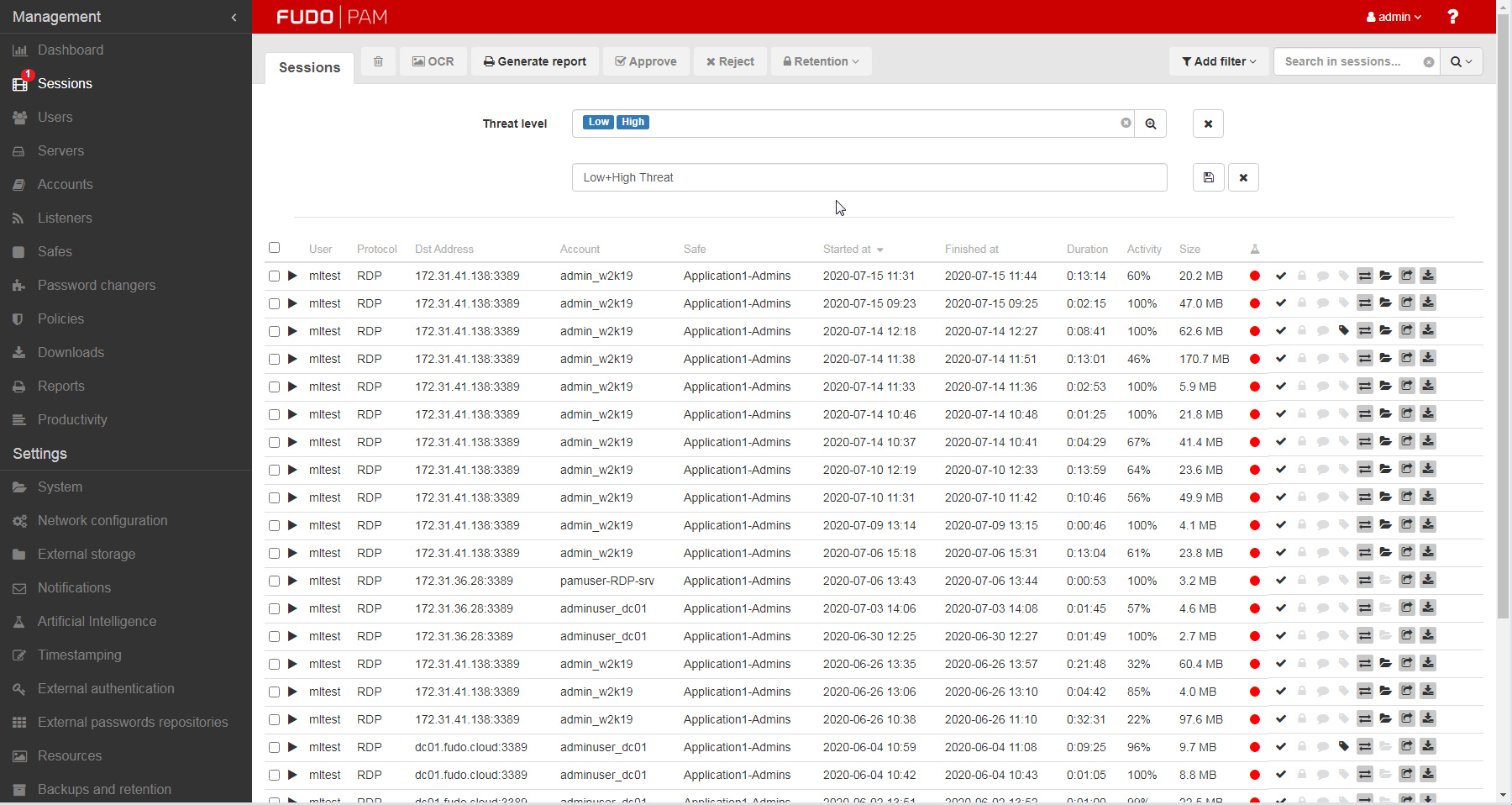

Таким образом мы уже получили функционал видеозаписи, «камеру видеонаблюдения» для ИТ-инфраструктуры. И самое важное что это не только видео, а полноценная информационная система. Можно искать определенные моменты в видео. Или предусмотреть заранее реакции на определенные команды и события. При наступлении которых Fudo PAM уведомит офицера безопасности и покажет сам момент инцидента.

Следует отметить, что при этом мы ничего не добавляем (агентов или настройки) на сервера или рабочие станции. Запись идет на сетевом уровне. И это дает Fudo PAM еще одно преимущество.

Следящий призрак

Как отмечал выше, хакер будет стремиться уничтожить следы и логи, исказить их. Но если он не знает, что его действия записывают, система записи просто не видима для него (нет агентов), то и атаковать такую систему невозможно. Fudo PAM реализует это путем работы только с трафиком. Он может быть установлен как transparent bridge (inline), либо как еще один элемент системы роутинга трафика (router). При этом за счет применения простых сетевых правил условного роутинга на Fudo PAM можно направлять только необходимый трафик (например RDP, SSH, HTTP/S). Это позволяет избежать эффекта «бутылочного горлышка».

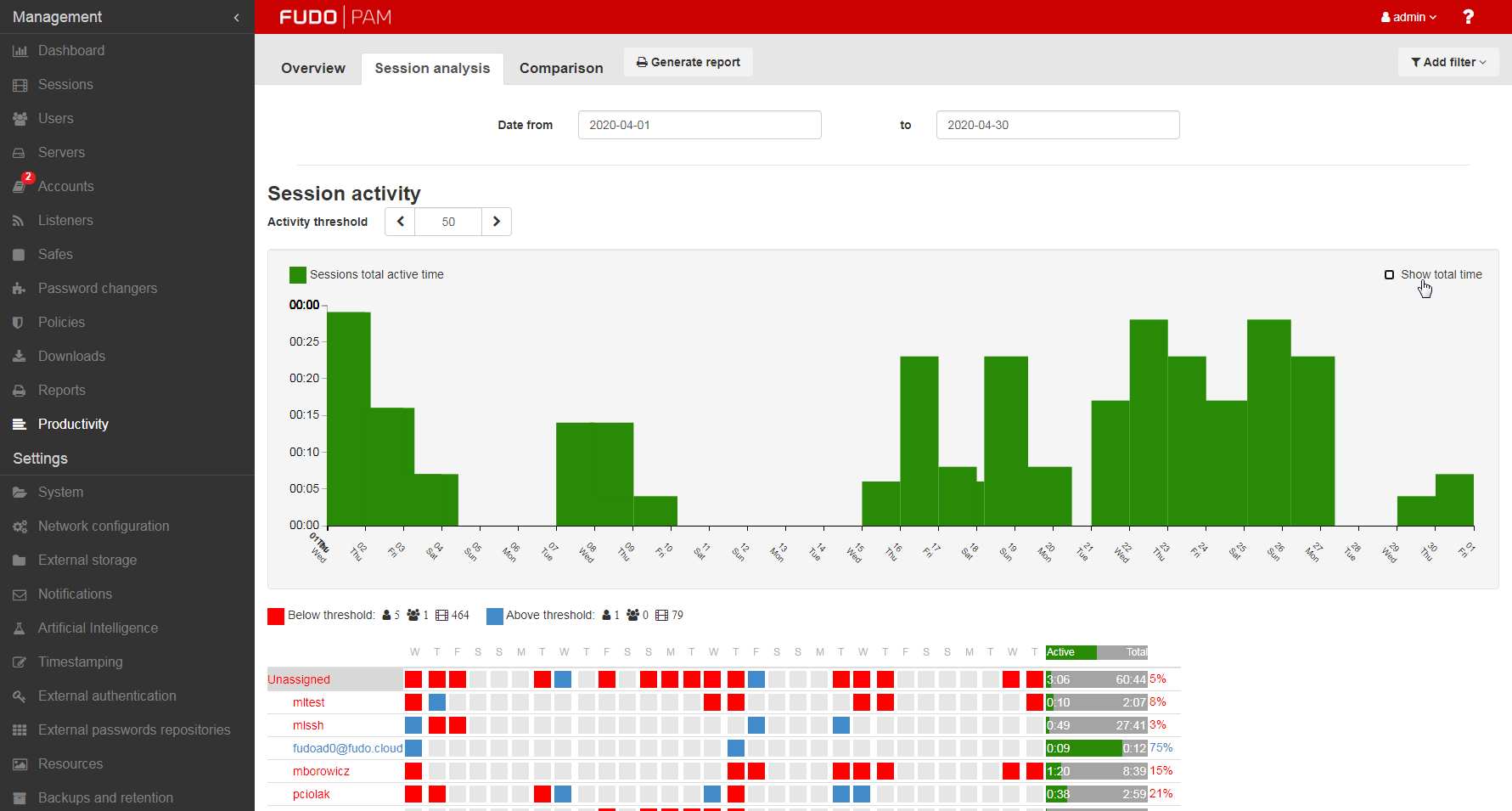

Итак, система «черного ящика» для ИТ-инфраструктуры у нас есть, с помощью Fudo PAM. Мы записываем и анализируем подключения к серверам, базам данных, сетевому оборудования, сервисам, рабочим станциям. И не просто записываем, а можно активно анализировать и предупреждать сотрудников ИТ-безопасности.

Следить и блокировать

Теперь давайте вернемся к аналогии с камерами видеонаблюдения. Представьте, что камера не только записывает действия злоумышленника, но и блокирует их. Например, протянул он руку сломать стекло — а не может, не действует рука. В деле защиты ИТ-инфраструктуры мы можем реализовать это с помощью Fudo PAM. «Черные» списки команд блокируют выполнение деструктивных или опасных команд. При попытке их совершить — Fudo PAM просто не даст их исполнить, и, кроме того, уведомит об инциденте сотрудника безопасности.

В «офлайне» взломщик, имея ключ (например, сотрудника), может просто открыть дверь. По аналогии в ИТ-инфраструктуре имея пароль доступа (ключ) можно зайти в систему, на сервер и т д. Можно подстраховаться и усилить безопасность с помощью второго ключа на двери (2х факторная аутентификация в ИТ-инфраструктуре). И Fudo PAM это умеет. А можно сделать еще изящнее и даже при наличии ключа (даже пароля super root) просто не дать возможности войти в систему без разрешения другого сотрудника. Как в банковских сейфовых ячейках. Пока оба сотрудника не повернут каждый свой ключ — ячейка не откроется. В Fudo PAM это реализовано следующим образом: вне зависимости от того какими правами обладает подключающийся пользователь, при подключении у него отображается статус «идет подключение». В это время офицер безопасности получает от Fudo PAM сообщение: «С такого-то IP-адреса, по такому протоколу, к такому хосту, подключается пользователь Х. Разрешить подключение?». Таким образом хакер даже обладая всеми правами доступа, пароля, ключами и доступом к легитимной рабочей станции все равно не попадет на сервер.

Снимай маску — я тебя узнал

Ну и еще одно интересное защитное свойство системы Fudo PAM.

Опять проводя аналогию с «офлайн» миром. Представьте, что взломщик заполучил ключ, прошел в защищаемую зону. При этом он загримировался и оделся, выглядит на камерах как сотрудник, не вызывая подозрения у охраны. Но при попытке открыть ключом дверь — дверь не обманывается на схожесть его с настоящим сотрудником и не открывается, поднимая тревогу. То же самое делает модуль анализа поведения пользователя в Fudo PAM. Он обучается поведению настоящего сотрудника, строит его профиль, «цифровой почерк». В случае если подключение осуществил хакер, почерк его работы будет отличаться от почерка настоящего сотрудника. Fudo PAM предупредит сотрудника безопасности об этом.

Удобство, безопасность и контроль

Таким образом используя Fudo PAM в ИТ-инфраструктуре, сотрудники безопасности получают систему, позволяющую:

- Быстро и оперативно восстановить действия хакера

- Просмотреть в удобном, для восприятия человеком, формате события и инциденты

- За счет записи и возможности быстрого поиска понимать, что изменил хакер, оставил ли он backdoors и закладки.

- Реализовать незаметную для хакера и легитимных сотрудников систему регистрации и анализа событий

- Блокировать действия хакера внутри системы вне зависимости от полученного им уровня доступа

- Блокировать доступ к самой системе, пока не будет разрешения со стороны службы безопасности

- Распознавать хакера по его изменению «цифрового почерка», даже если хакер пользуется легитимным доступом с легитимных ресурсов.

При отсутствии систем централизованного анализа логов — Fudo PAM позволяет анализировать инциденты в простом и наглядном формате.

При наличии SIEM-систем — Fudo PAM предоставляет оперативный и наглядный анализ инцидента, позволяющего четко понять, где, что и как произошло.

Александр Тварадзе, менеджер по развитию бизнеса в Азербайджане, Грузии и Турции, компания Fudo Security